Si eres un Internet de las cosas (IoT) diseñador, es probable que a menudo se enfrente al desafío de hacer más con menos en lo que respecta a la seguridad, buscando constantemente nuevas formas de proteger sus productos contra una lista cada vez mayor de amenazas con recursos del sistema ajustados y quizás una experiencia limitada.

Hay Aplicaciones de IoT que no necesitan implementar medidas de seguridad?

Cualquier dispositivo que se conecte a Internet puede ser vulnerable a ataques locales o remotos. Los atacantes pueden apuntar a casi cualquier dispositivo conectado para intentar robar la propiedad intelectual del fabricante almacenada en el sistema, obtener acceso a los datos del usuario o incluso manipular maliciosamente el sistema para comprometer a los usuarios o atacar a terceros en línea.

Como lo demostró el gran ataque distribuido de denegación de servicio (DDoS) a fines del año pasado, calificado por los expertos como el más grande de su tipo en la historia, incluso los productos aparentemente inofensivos, como los grabadores de video digitales domésticos (DVR), pueden infectarse maliciosamente y usarse como " botnets ”para detener las operaciones de entidades de terceros. El ataque del año pasado afectó a servicios como Twitter y PayPal, pero ataques similares podrían potencialmente apuntar a grandes tecnologías de infraestructura inteligente como los sistemas de redes eléctricas. Según un estudio de 2016 realizado por Kapersky Lab, la resolución de un solo ataque DDoS puede costarle a una organización más de 1,6 millones de dólares.

Deberían Seguridad de IoT las funciones se centran principalmente en el cifrado de paquetes enviados por aire y Wi-Fi a nivel de Internet?

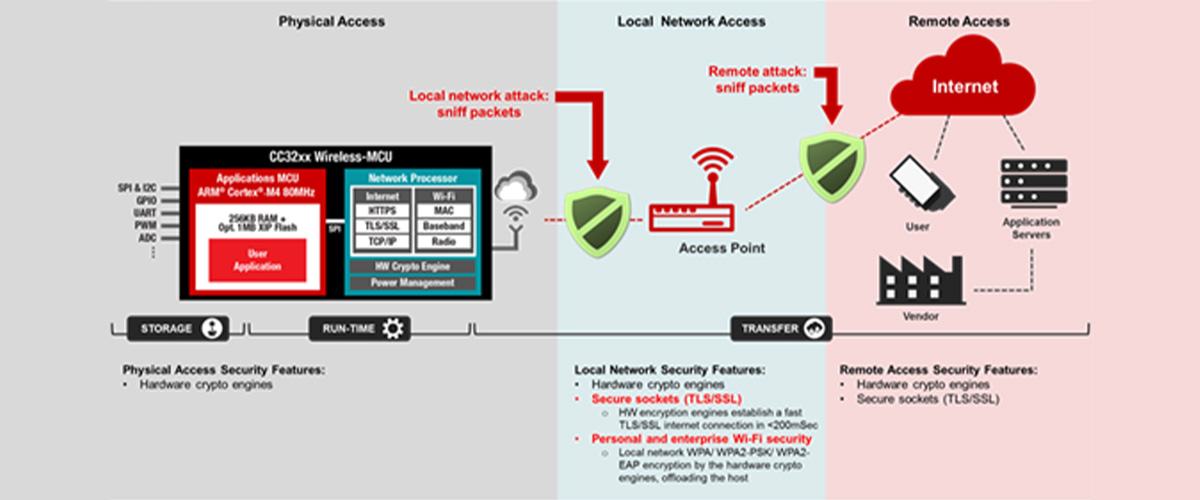

Figura 1: Funciones de seguridad de la red local en acción

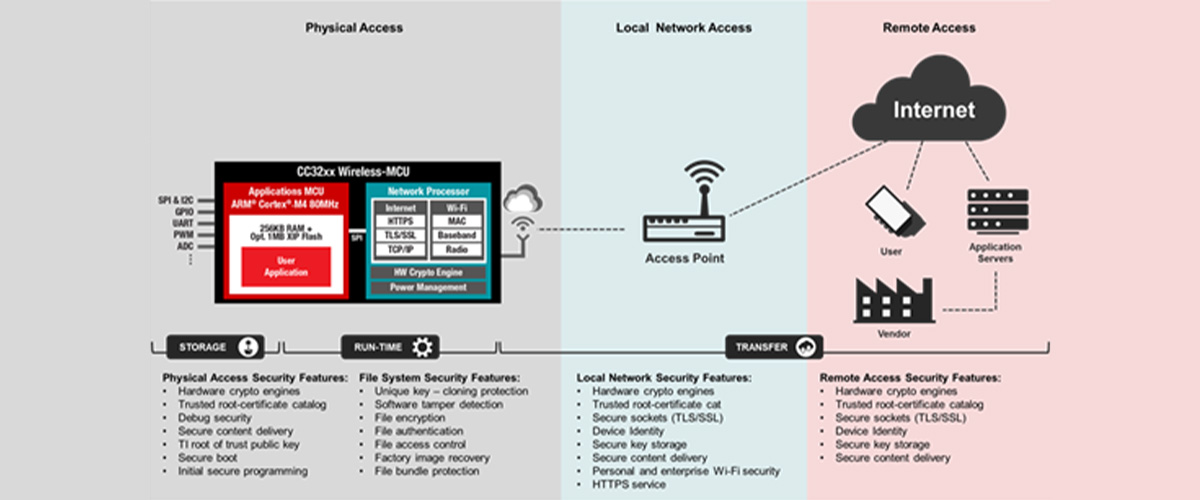

Figura 2: Funciones de seguridad del CC3220

¿Necesita utilizar una unidad de microprocesador de gama alta (MPU) o un elemento seguro dedicado para proteger eficazmente sus productos contra posibles riesgos?

Mientras cada vez más delgado Recursos del sistema de IoT a menudo presentan desafíos de diseño, aún puede esforzarse por lograr una seguridad más sólida en sistemas optimizados de lista de materiales (BOM) basados en MCU. Los primeros pasos son identificar qué activos del sistema están en riesgo, dónde existen los puntos de exposición potenciales y qué amenazas anticipa que pondrán el sistema en riesgo. A partir de ahí, trabaja para elegir componentes que ofrecen una amplia gama de funciones de seguridad integradas basadas en hardware, mientras descarga la MCU del host.

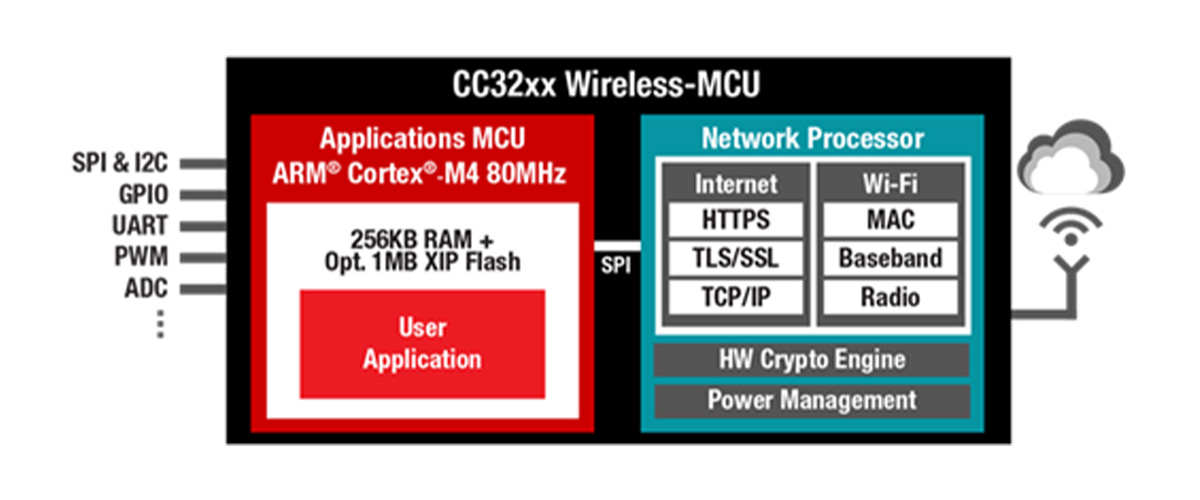

· Descargar el procesamiento de la funcionalidad de seguridad del dispositivo (incluida la administración segura del sistema de archivos) al procesador de red y a los motores criptográficos de hardware. Esto permite que el millón de instrucciones por segundo (MIPS) y la memoria MCU de la aplicación se dediquen exclusivamente a la aplicación host.